渗透

Table of Contents

思路流程

常见的渗透思路

信息收集

- 获取域名的whois信息

- 确定ip,是否有cdn,用超级ping,如果结果返回多个ip地址那就是有cdn,如何绕过cdn

- 查询服务器的旁站,子域名,查看网站所用的框架和版本号,查询对应的Nday

- 扫网站目录,看看有没有敏感文件,比如配置文件.config,

- 确定网站的ip地址后,用nmap扫开放的端口 6.查看网站操作系统的版本,中间件的版本,找一找有没有已知的漏洞,比如IIS的解析漏洞,apache和nginx的解析

- 不同框架可以使用不同的扫描工具,wordpress可以使用wpscan来来扫描目录。

1、获取域名的 whois 信息,获取注册者邮箱姓名电话等,丢社工库里看看有没有泄露密码,然后尝试

用泄露的密码进行登录后台。用邮箱做关键词进行丢进搜索引擎。利用搜索到的关联信息找出其他邮

箱进而得到常用社交账号。社工找出社交账号,里面或许会找出管理员设置密码的习惯 。利用已有

信息生成专用字典。

2、查询服务器旁站以及子域名站点,因为主站一般比较难,所以先看看旁站有没有通用性的 cms 或

者其他漏洞。

3、查看服务器操作系统版本,web 中间件,看看是否存在已知的漏洞,比如 IIS,APACHE,NGINX 的

解析漏洞

4、查看 IP,进行 IP 地址端口扫描,对响应的端口进行漏洞探测,比如 rsync,心脏出血,mysql,ftp,ssh

弱口令等。

5、扫描网站目录结构,看看是否可以遍历目录,或者敏感文件泄漏,比如 php 探针

6、google hack 进一步探测网站的信息,后台,敏感文件

漏洞挖掘

- 浏览网站,看看网站规模,功能,特点等

- 端口,弱口令,目录等扫描,对响应的端口进行漏洞探测,比如 rsync,心脏出血,mysql,ftp,ssh 弱口令

等。 - XSS,SQL 注入,上传,命令注入,CSRF,cookie 安全检测,敏感信息,通信数据传输,暴力破解,

任意文件上传,越权访问,未授权访问,目录遍历,文件 包含,重放攻击(短信轰炸),服务器漏

洞检测,XSRF,代码执行,命令执行,越权访问,目录读取,任意文件读取,下载,文件包含,远程命令执行,弱口令,上传,编辑器漏洞,暴力破解等 - 最后使用漏扫工具等

漏洞利用&权限提升

mysql 提权,serv-u 提权,oracle 提权

windows 溢出提权

提权服务器,比如 windows 下 mysql 的 udf 提权,serv-u 提权,windows 低版本的漏洞,如 iis6,pr, 巴西烤肉,linux 脏牛漏洞,linux 内核版本漏洞提权,linux 下的 mysql system 提权

清除测试数据&输出报告

日志、测试数据的清理

总结,输出渗透测试报告,附修复方案

复测

验证并发现是否有新漏洞,输出报告,归档

CDN

CDN的全称是Content Delivery Network,即内容分发网络。其基本思路是尽可能避开互联网上有可能影响数据传输速度和稳定性的瓶颈和环节,使内容传输的更快、更稳定。通过在网络各处放置节点服务器所构成的在现有的互联网基础之上的一层智能虚拟网络,CDN系统能够实时地根据网络流量和各节点的连接、负载状况以及到用户的距离和响应时间等综合信息将用户的请求重新导向离用户最近的服务节点上。

cdn如何判断

利用多节点进行请求返回判断。使用网站超级ping ,输入查找的域名,如果返回的地址是多个,那么就有cdn技术从在,如果只有一个ip就是没有cdn技术。

1、多地ping

如果多地ping同一网站,出现多个解析IP地址,那么说明使用了CDN进行内容分发

2、nslookup

使用nslookup查看域名解析对应的IP地址,如果解析到多个IP地址则说明使用了CDN

3、使用CDN查询工具进行查看

http://www.cdnplanet.com/tools/cdnfinder/

绕CDN查真实IP地址

(1)查询子域名:毕竟 CDN 还是不便宜的,所以很多站长可能只会对主站或者流量大的子站点做了 CDN,而很多小站子站点又跟主站在同一台服务器或者同一个C段内,此时就可以通过查询子域名对应的 IP 来辅助查找网站的真实IP。传送门——> 子域名信息查询

(2)查询主域名:以前用CDN的时候有个习惯,只让WWW域名使用cdn,秃域名不适用,为的是在维护网站时更方便,不用等cdn缓存。所以试着把目标网站的www去掉,ping一下看ip是不是变了,您别说,这个方法还真是屡用不爽。

(3)邮件服务器:一般的邮件系统都在内部,没有经过CDN的解析,通过目标网站用户注册或者RSS订阅功能,查看邮件,寻找邮件头中的邮件服务器域名IP,ping这个邮件服务器的域名,就可以获得目标的真实IP(必须是目标自己的邮件服务器,第三方或者公共邮件服务器是没有用的)。

(4)查看域名历史解析记录:也许目标很久之前没有使用CDN,所以可能会存在使用 CDN 前的记录。所以可以通过网站Netcraft | Internet Research, Cybercrime Disruption and PCI Security Services 来观察域名的IP历史记录。

(5)国外访问:国内的CDN往往只对国内用户的访问加速,而国外的CDN就不一定了。因此,通过国外在线代理网站CA App Synthetic Monitor 访问 ,可能会得到真实的ip地址。

(6)Nslookup查询:查询域名的NS记录、MX记录、TXT记录等很有可能指向的是真实ip或同C段服务器。传送门:各种解析记录

(7)网站漏洞:利用网站自身存在的漏洞,很多情况下会泄露服务器的真实IP地址

(8)Censys查询SSL证书找到真实IP:利用“Censys网络空间搜索引擎”搜索网站的SSL证书及HASH,在https://crt.sh上查找目标网站SSL证书的HASH,然后再用Censys搜索该HASH即可得到真实IP地址。

常见的端口对应的服务漏洞

| 端口 | 服务 | 入侵方式 |

| 21 | ftp/tftp/vsftpd文件传输协议 | 爆破/嗅探/溢出/后门 |

| 22 | ssh 远程连接 | 爆破/openssh漏洞 |

| 23 | 远程连接 | 爆破/嗅探/弱口令 |

| 25 | SMTP邮件服务 | 邮件伪造 |

| 53 | DNS 域名解析系统 | 域传送/劫持/缓存投毒/欺骗 |

| 67/68 | dhcp服务 | 劫持/欺骗 |

| 110 | 流行3 | 爆破/嗅探 |

| 139 | 桑巴服务 | 爆破/未授权访问/远程命令执行 |

| 143 | Imap协议 | 爆破 |

| 161 | SNMP 协议 | 爆破/搜集目标内网信息 |

| 389 | Ldap 目录访问协议 | 注入/未授权访问/弱口令 |

| 445 | 断续器 | ms17-010/端口溢出 |

| 512/513/514 | Linux Rexec服务 | 爆破/Rlogin登陆 |

| 873 | Rsync 服务 | 文件上传/未授权访问 |

| 1080 | 插座 | 爆破 |

| 1352 | 莲花多米诺骨牌邮件服务 | 爆破/信息泄漏 |

| 1433 | mssql | 爆破/注入/SA弱口令 |

| 1521 | 神谕 | 爆破/注入/TNS爆破/反弹壳 |

| 2049 | Nfs 服务 | 配置不当 |

| 2181 | 动物园管理员服务 | 未授权访问 |

| 2375 | docker 远程 api | 未授权访问 |

| 3306 | mysql | 爆破/注入 |

| 3389 | Rdp 远程桌面链接 | 爆破/shift后门 |

| 4848 | GlassFish控制台 | 爆破/认证绕过 |

| 5000 | sybase/DB2 数据库 | 爆破/注入/提权 |

| 5432 | postgresql | 爆破/注入/缓冲区溢出 |

| 5632 | pcanywhere 服务 | 抓密码/代码执行 |

| 5900 | vnc | 爆破/认证绕过 |

| 6379 | Redis数据库 | 未授权访问/爆破 |

| 7001/7002 | 网络逻辑 | java反序列化/控制台弱口令 |

| 80/443 | 网址/https | web应用漏洞/心脏滴血 |

| 8069 | 扎比克斯服务 | 远程命令执行/注入 |

| 8161 | 主动移动 | 弱口令/写文件 |

| 8080/8089 | Jboss/Tomcat/Resin | 爆破/PUT文件上传/反序列化 |

| 8083/8086 | 流入数据库 | 未授权访问 |

| 9000 | 法斯特奇 | 远程命令执行 |

| 9090 | Websphere控制台 | 爆破/java反序列化/弱口令 |

| 9200/9300 | elasticsearch | 远程代码执行 |

| 11211 | 梅卡赫德 | 未授权访问 |

| 27017/27018 | 蒙戈德布 | 未授权访问/爆破 |

21端口渗透剖析

FTP通常用作对远程服务器进行管理,典型应用就是对web系统进行管理。一旦FTP密码泄露就直接威胁web系统安全,甚至黑客通过提权可以直接控制服务器。这里剖析渗透FTP服务器的几种方法。

- 基础爆破:ftp爆破工具很多,这里我推owasp的Bruter,hydra以及msf中的ftp爆破模块。

- ftp匿名访问:用户名:匿名 密码:为空或者任意邮箱

- 后门vsftpd :version 2到2.3.4存在后门漏洞,攻击者可以通过该漏洞获取root权限。(https://www.freebuf.com/column/143480.html)

- 嗅探:ftp使用明文传输技术(但是嗅探给予局域网并需要欺骗或监听网关),使用Cain进行渗透。

- ftp远程代码溢出。(https://blog.csdn.net/weixin_42214273/article/details/82892282)

- ftp跳转攻击。(https://blog.csdn.net/mgxcool/article/details/48249473)

22端口渗透剖析

SSH 是协议,通常使用 OpenSSH 软件实现协议应用。SSH 为 Secure Shell 的缩写,由 IETF 的网络工作小组(Network Working Group)所制定;SSH 为建立在应用层和传输层基础上的安全协议。SSH 是目前较可靠,专为远程登录会话和其它网络服务提供安全性的协议。利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题。

- 弱口令,可使用工具hydra,msf中的ssh爆破模块。

- 防火墙SSH后门。(https://www.secpulse.com/archives/69093.html)

- 28退格 OpenSSL

- openssh 用户枚举 CVE-2018-15473。(https://www.anquanke.com/post/id/157607)

23端口渗透剖析

telnet是一种旧的远程管理方式,使用telnet工具登录系统过程中,网络上传输的用户和密码都是以明文方式传送的,黑客可使用嗅探技术截获到此类密码。

- 暴力破解技术是常用的技术,使用hydra,或者msf中telnet模块对其进行破解。

- 在linux系统中一般采用SSH进行远程访问,传输的敏感数据都是经过加密的。而对于windows下的telnet来说是脆弱的,因为默认没有经过任何加密就在网络中进行传输。使用cain等嗅探工具可轻松截获远程登录密码。

25/465端口渗透剖析

smtp:邮件协议,在linux中默认开启这个服务,可以向对方发送钓鱼邮件

默认端口:25(smtp)、465(smtps)

- 爆破:弱口令

- 未授权访问

53端口渗透剖析

53端口是DNS域名服务器的通信端口,通常用于域名解析。也是网络中非常关键的服务器之一。这类服务器容易受到攻击。对于此端口的渗透,一般有三种方式。

- 使用DNS远程溢出漏洞直接对其主机进行溢出攻击,成功后可直接获得系统权限。(https://www.seebug.org/vuldb/ssvid-96718)

- 使用DNS欺骗攻击,可对DNS域名服务器进行欺骗,如果黑客再配合网页木马进行挂马攻击,无疑是一种杀伤力很强的攻击,黑客可不费吹灰之力就控制内网的大部分主机。这也是内网渗透惯用的技法之一。(https://baijiahao.baidu.com/s?id=1577362432987749706&wfr=spider&for=pc)

- 拒绝服务攻击,利用拒绝服务攻击可快速的导致目标服务器运行缓慢,甚至网络瘫痪。如果使用拒绝服务攻击其DNS服务器。将导致用该服务器进行域名解析的用户无法正常上网。(http://www.edu.cn/xxh/fei/zxz/201503/t20150305_1235269.shtml)

- DNS劫持。(https://blog.csdn.net/qq_32447301/article/details/77542474)

80端口渗透剖析

80端口通常提供web服务。目前黑客对80端口的攻击典型是采用SQL注入的攻击方法,脚本渗透技术也是一项综合性极高的web渗透技术,同时脚本渗透技术对80端口也构成严重的威胁。

- 对于windows2000的IIS5.0版本,黑客使用远程溢出直接对远程主机进行溢出攻击,成功后直接获得系统权限。

- 对于windows2000中IIS5.0版本,黑客也尝试利用’Microsoft IISCGI’文件名错误解码攻击漏洞。使用X-SCAN可直接探测到IIS漏洞。

- IIS写权限漏洞是由于IIS配置不当造成的安全问题,攻击者可向存在此类漏洞的服务器上传恶意代码,比如上传脚本木马扩大控制权限。

- 普通的http封包是没有经过加密就在网络中传输的,这样就可通过嗅探类工具截取到敏感的数据。如使用Cain工具完成此类渗透。

- 80端口的攻击,更多的是采用脚本渗透技术,利用web应用程序的漏洞进行渗透是目前很流行的攻击方式。

- 对于渗透只开放80端口的服务器来说,难度很大。利用端口复用工具可解决此类技术难题。

- CC攻击效果不及DDOS效果明显,但是对于攻击一些小型web站点还是比较有用的。CC攻击可使目标站点运行缓慢,页面无法打开,有时还会爆出web程序的绝对路径。

135端口渗透剖析

135端口主要用于使用RPC协议并提供DCOM服务,通过RPC可以保证在一台计算机上运行的程序可以顺利地执行远程计算机上的代码;使用DCOM可以通过网络直接进行通信,能够跨包括HTTP协议在内的多种网络传输。同时这个端口也爆出过不少漏洞,最严重的就是缓冲区溢出漏洞,曾经疯狂一时的’冲击波’病毒就是利用这个漏洞进行传播的。对于135端口的渗透,黑客的渗透方法为:

- 查找存在RPC溢出的主机,进行远程溢出攻击,直接获得系统权限。如用’DSScan’扫描存在此漏洞的主机。对存在漏洞的主机可使用’ms05011.exe’进行溢出,溢出成功后获得系统权限。(https://wenku.baidu.com/view/68b3340c79563c1ec5da710a.html)

- 扫描存在弱口令的135主机,利用RPC远程过程调用开启telnet服务并登录telnet执行系统命令。系统弱口令的扫描一般使用hydra。对于telnet服务的开启可使用工具kali链接。(https://wenku.baidu.com/view/c8b96ae2700abb68a982fbdf.html)

139/445端口渗透剖析

139端口是为’NetBIOS SessionService’提供的,主要用于提供windows文件和打印机共享以及UNIX中的Samba服务。445端口也用于提供windows文件和打印机共享,在内网环境中使用的很广泛。这两个端口同样属于重点攻击对象,139/445端口曾出现过许多严重级别的漏洞。下面剖析渗透此类端口的基本思路。

- 对于开放139/445端口的主机,一般尝试利用溢出漏洞对远程主机进行溢出攻击,成功后直接获得系统权限。利用msf的ms-017永恒之蓝。(https://blog.csdn.net/qq_41880069/article/details/82908131)

- 对于攻击只开放445端口的主机,黑客一般使用工具’MS06040’或’MS08067′.可使用专用的445端口扫描器进行扫描。NS08067溢出工具对windows2003系统的溢出十分有效,工具基本使用参数在cmd下会有提示。(https://blog.csdn.net/god_7z1/article/details/6773652)

- 对于开放139/445端口的主机,黑客一般使用IPC$进行渗透。在没有使用特点的账户和密码进行空连接时,权限是最小的。获得系统特定账户和密码成为提升权限的关键了,比如获得administrator账户的口令。(https://blog.warhut.cn/dmbj/145.html)

- 对于开放139/445端口的主机,可利用共享获取敏感信息,这也是内网渗透中收集信息的基本途径。

1433端口渗透剖析

1433是SQLServer默认的端口,SQL Server服务使用两个端口:tcp-1433、UDP-1434.其中1433用于供SQLServer对外提供服务,1434用于向请求者返回SQLServer使用了哪些TCP/IP端口。1433端口通常遭到黑客的攻击,而且攻击的方式层出不穷。最严重的莫过于远程溢出漏洞了,如由于SQL注射攻击的兴起,各类数据库时刻面临着安全威胁。利用SQL注射技术对数据库进行渗透是目前比较流行的攻击方式,此类技术属于脚本渗透技术。

- 对于开放1433端口的SQL Server2000的数据库服务器,黑客尝试使用远程溢出漏洞对主机进行溢出测试,成功后直接获得系统权限。(https://blog.csdn.net/gxj022/article/details/4593015)

- 暴力破解技术是一项经典的技术。一般破解的对象都是SA用户。通过字典破解的方式很快破解出SA的密码。(https://blog.csdn.net/kali_linux/article/details/50499576)

- 嗅探技术同样能嗅探到SQL Server的登录密码。

- 由于脚本程序编写的不严密,例如,程序员对参数过滤不严等,这都会造成严重的注射漏洞。通过SQL注射可间接性的对数据库服务器进行渗透,通过调用一些存储过程执行系统命令。可以使用SQL综合利用工具完成。

1521端口渗透剖析

1521是大型数据库Oracle的默认监听端口,估计新手还对此端口比较陌生,平时大家接触的比较多的是Access,MSSQL以及MYSQL这三种数据库。一般大型站点才会部署这种比较昂贵的数据库系统。对于渗透这种比较复杂的数据库系统,黑客的思路如下:

- Oracle拥有非常多的默认用户名和密码,为了获得数据库系统的访问权限,破解数据库系统用户以及密码是黑客必须攻破的一道安全防线。

- SQL注射同样对Oracle十分有效,通过注射可获得数据库的敏感信息,包括管理员密码等。

- 在注入点直接创建java,执行系统命令。https://www.leiphone.com/news/201711/JjzXFp46zEPMvJod.html

2049端口渗透剖析

NFS(Network File System)即网络文件系统,是FreeBSD支持的文件系统中的一种,它允许网络中的计算机之间通过TCP/IP网络共享资源。在NFS的应用中,本地NFS的客户端应用可以透明地读写位于远端NFS服务器上的文件,就像访问本地文件一样。如今NFS具备了防止被利用导出文件夹的功能,但遗留系统中的NFS服务配置不当,则仍可能遭到恶意攻击者的利用。

未授权访问。(https://www.freebuf.com/articles/network/159468.html) (http://www.secist.com/archives/6192.htm)

3306端口渗透剖析

3306是MYSQL数据库默认的监听端口,通常部署在中型web系统中。在国内LAMP的配置是非常流行的,对于php+mysql构架的攻击也是属于比较热门的话题。mysql数据库允许用户使用自定义函数功能,这使得黑客可编写恶意的自定义函数对服务器进行渗透,最后取得服务器最高权限。对于3306端口的渗透,黑客的方法如下:

- 由于管理者安全意识淡薄,通常管理密码设置过于简单,甚至为空口令。使用破解软件很容易破解此类密码,利用破解的密码登录远程mysql数据库,上传构造的恶意UDF自定义函数代码进行注册,通过调用注册的恶意函数执行系统命令。或者向web目录导出恶意的脚本程序,以控制整个web系统。

- 功能强大的‘cain’同样支持对3306端口的嗅探,同时嗅探也是渗透思路的一种。

- SQL注入同样对mysql数据库威胁巨大,不仅可以获取数据库的敏感信息,还可使用load_file()函数读取系统的敏感配置文件或者从web数据库链接文件中获得root口令等,导出恶意代码到指定路径等。

3389端口渗透剖析

3389是windows远程桌面服务默认监听的端口,管理员通过远程桌面对服务器进行维护,这给管理工作带来的极大的方便。通常此端口也是黑客们较为感兴趣的端口之一,利用它可对远程服务器进行控制,而且不需要另外安装额外的软件,实现方法比较简单。当然这也是系统合法的服务,通常是不会被杀毒软件所查杀的。使用‘输入法漏洞’进行渗透。

- 对于windows2000的旧系统版本,使用‘输入法漏洞’进行渗透。

- cain是一款超级的渗透工具,同样支持对3389端口的嗅探。

- Shift粘滞键后门:5次shift后门

- 社会工程学通常是最可怕的攻击技术,如果管理者的一切习惯和规律被黑客摸透的话,那么他管理的网络系统会因为他的弱点被渗透。

- 爆破3389端口。这里还是推荐使用hydra爆破工具。

- ms12_020死亡蓝屏攻击。(https://www.cnblogs.com/R-Hacker/p/9178066.html

- https://www.cnblogs.com/backlion/p/9429738.html

4899端口渗透剖析

4899端口是remoteadministrator远程控制软件默认监听的端口,也就是平时常说的radmini影子。radmini目前支持TCP/IP协议,应用十分广泛,在很多服务器上都会看到该款软件的影子。对于此软件的渗透,思路如下:

- radmini同样存在不少弱口令的主机,通过专用扫描器可探测到此类存在漏洞的主机。

- radmini远控的连接密码和端口都是写入到注册表系统中的,通过使用webshell注册表读取功能可读取radmini在注册表的各项键值内容,从而破解加密的密码散列。

5432端口渗透剖析

PostgreSQL是一种特性非常齐全的自由软件的对象–关系型数据库管理系统,可以说是目前世界上最先进,功能最强大的自由数据库管理系统。包括kali系统中msf也使用这个数据库;浅谈postgresql数据库攻击技术 大部分关于它的攻击依旧是sql注入,所以注入才是数据库不变的话题。

- 爆破:弱口令:postgres postgres

- 缓冲区溢出:CVE-2014-2669。(http://drops.xmd5.com/static/drops/tips-6449.html)

- 远程代码执行:CVE-2018-1058。(https://www.secpulse.com/archives/69153.html)

5631端口渗透剖析

5631端口是著名远程控制软件pcanywhere的默认监听端口,同时也是世界领先的远程控制软件。利用此软件,用户可以有效管理计算机并快速解决技术支持问题。由于软件的设计缺陷,使得黑客可随意下载保存连接密码的*.cif文件,通过专用破解软件进行破解。这些操作都必须在拥有一定权限下才可完成,至少通过脚本渗透获得一个webshell。通常这些操作在黑客界被称为pcanywhere提权技术。

PcAnyWhere提权。(https://blog.csdn.net/Fly_hps/article/details/80377199)

5900端口渗透剖析

5900端口是优秀远程控制软件VNC的默认监听端口,此软件由著名的AT&T的欧洲研究实验室开发的。VNC是在基于unix和linux操作系统的免费的开放源码软件,远程控制能力强大,高效实用,其性能可以和windows和MAC中的任何一款控制软件媲美。对于该端口的渗透,思路如下:

- VNC软件存在密码验证绕过漏洞,此高危漏洞可以使得恶意攻击者不需要密码就可以登录到一个远程系统。

- cain同样支持对VNC的嗅探,同时支持端口修改。

- VNC的配置信息同样被写入注册表系统中,其中包括连接的密码和端口。利用webshell的注册表读取功能进行读取加密算法,然后破解。

- VNC拒绝服务攻击(CVE-2015-5239)。(http://blogs.360.cn/post/vnc%E6%8B%92%E7%BB%9D%E6%9C%8D%E5%8A%A1%E6%BC%8F%E6%B4%9Ecve-2015-5239%E5%88%86%E6%9E%90.html)

- VNC权限提升(CVE-2013-6886)。

6379端口渗透剖析

Redis是一个开源的使用c语言写的,支持网络、可基于内存亦可持久化的日志型、key-value数据库。关于这个数据库这两年还是很火的,暴露出来的问题也很多。特别是前段时间暴露的未授权访问。

- 爆破:弱口令

- 未授权访问+配合ssh key提权。(http://www.alloyteam.com/2017/07/12910/)

7001/7002端口渗透剖析

7001/7002通常是weblogic中间件端口

- 弱口令、爆破,弱密码一般为weblogic/Oracle@123 or weblogic

- 管理后台部署 war 后门

- SSRF

- 反序列化漏洞

- weblogic_uachttps://github.com/vulhub/vulhub/tree/master/weblogic/ssrfhttps://bbs.pediy.com/thread-224954.htmhttps://fuping.site/2017/06/05/Weblogic-Vulnerability-Verification/https://blog.gdssecurity.com/labs/2015/3/30/weblogic-ssrf-and-xss-cve-2014-4241-cve-2014-4210-cve-2014-4.html

8080端口渗透剖析

8080端口通常是apache_Tomcat服务器默认监听端口,apache是世界使用排名第一的web服务器。国内很多大型系统都是使用apache服务器,对于这种大型服务器的渗透,主要有以下方法:

- Tomcat远程代码执行漏洞(https://www.freebuf.com/column/159200.html)

- Tomcat任意文件上传。(http://liehu.tass.com.cn/archives/836)

- Tomcat远程代码执行&信息泄露。(https://paper.seebug.org/399/)

- Jboss远程代码执行。(http://mobile.www.cnblogs.com/Safe3/archive/2010/01/08/1642371.html)

- Jboss反序列化漏洞。(https://www.zybuluo.com/websec007/note/838374)

- Jboss漏洞利用。(https://blog.csdn.net/u011215939/article/details/79141624)

27017端口渗透剖析

MongoDB,NoSQL数据库;攻击方法与其他数据库类似

- 爆破:弱口令

- 未授权访问;(http://www.cnblogs.com/LittleHann/p/6252421.html)(3)http://www.tiejiang.org/19157.htm

端口与nmap

端口基本知识

0.1端口作为服务器和客户端交互的接口,起非常重要的作用。

0.2物理与逻辑端口

物理端口:也称为接口,如usb端口等。

逻辑接口:协议的端口、如http的80端口

0.3端口0-65535共65536个。

0.3.1周知端口0-1023

0.3.2动态端口49152-65536,不固定分配某种服务,动态分配。

0.3.3注册端口1024-49151,分配给用户选择安装的应用程序。

端口的几种状态

| 端口状态 | 说明 | |

| open | 开放 | |

| close | 没有应用程序在其上监听,一会扫描也许会开放 | |

| filtered(被过滤的) | 由于包过滤阻止探测报文到达端口(防火墙、路由器规则) | |

| unfiltered(未被过滤的) | 当nmap不确定端口是否开放的时候,所打的状态 | |

| open|filtered(开放或者被过滤的) | 同上适当组合 | |

| closed|filtered(关闭或者被过滤的) | 同上适当组合 | |

端口探测方法

nmap

2.1.1 nmap的介绍

nmap(network mapper网络映射器);nmap准确性较高,但扫描速度较慢。

nmap的功能:1识别网络内活跃的主机2推断主机的操作系统3扫描主机端口。

2.1.2nmap常用指令

| Nmap扫描指令/常用指令 | ||

| -sS | TCP SYN 扫描(默认) | |

| -sT | TCP扫描 | |

| -sV | 扫描目标主机上的端口+服务(协议)+其版本,例(22/tcp open ssh OpenSSH 5.3 (protocol 2.0)) | |

| -sP | ping扫描 | |

| -Pn | 禁ping后扫描(因nmap会ping目标. Ping不通,nmap默认为主机不存在) | |

| -p | 指定端口(nmap –p 80,22 url/ip自定义想扫描的端口) | |

| -v | 细节显示 | |

| -A | 全面系统扫描 | |

| -O | 尝试识别操作系统 | |

| –script=vuln | 全面的漏洞脚本扫描 | |

| -oN | 标准报告输出 | |

| -oX | XML格式输出 | |

| -oA | 同时输出三种主要格式的文件 | |

| nmap url/ip | 最常用的扫描指令 | |

| nmap –p 1-255 url/ip | 自定义扫描的端口范围 | |

| nmap –r url/ip | 随机扫描端口 | |

2.1.3 nmap探测服务器信息

| 指令 | 用法 |

| nmap –O url/ip | 启用操作系统检测 |

| nmap –O –fuzzy url/ip | 推测操作系统 |

| nmap –sV url/ip | 协议(软件)的版本探测 |

| nmap –sV –version-intensity url/ip | 当探测版本时,“–version-intensity”设置版本扫描强度,范围是0-9,默认为7。 |

2.1.4 nmap高级实用方法

参考文献https://www.cnblogs.com/Vinson404/p/7784829.html

| 指定IP所开放的端口 | nmap -sS -p 1-65535 -v xxx.xxx.xxx.xxx | |

| 扫描C段存活主机 | nmap -sP xxx.xxx.xxx.xxx/24 | |

| 指定端口扫描 | nmap -p 80,1433,22,1521 xxx.xxx.xxx.xxx | |

| 探测主机操作系统 | nmap -o xxx.xxx.xxx.xxx | |

| “-A”全面的系统探测,nmap默认扫描1000个高危端口 | nmap -v -A xxx.xxx.xxx.xxx | |

| 探测指定网段。nmap只扫描出端口+协议 | nmap xxx.xxx.xxx.xxx-xxx | |

| 穿透防火墙做扫描 | nmap -Pn -A xxx.xxx.xxx.xxx | |

| 使用脚本,扫描Web敏感目录 | nmap -p 80 –script=http-enum.nse xxx.xxx.xxx.xxx | |

2.1.5典型案例

| 典型nmap扫描:nmap –A –T4 url/ip -A 为全面系统扫描,指同时启用“系统检测(-O)”和“版本扫描(-sV)”。 -T4使用时间模板4。共六个级别为“0-5”,级别越高,扫描速度越快,但也容易被WAF拦截,在网络通讯状况良好时推荐使用T4。 |

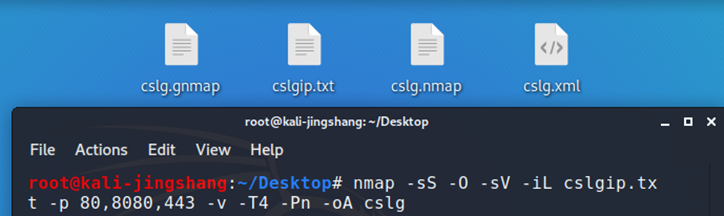

nmap跑取ip地址信息

将获取到的ip放置kali桌面,打开命令行,运行

nmap -sS -O -sV -iL cslgip.txt -p 80,8080,443 -v -T4 -Pn -oA cslg

| 1 | -sS | 半开扫描,很少有系统能把它记入系统日志,不过,需要Root权限 |

| 2 | -O | 启用远程操作系统检测,存在误报 |

| 3 | -sV | 探测端口服务版本 |

| 4 | -iL | 指定读取IP的文件名 |

| 5 | -v | 显示扫描过程 |

| 6 | -T4 | 启用4版本的扫描时间。 |

| 7 | -Pn | 扫描之前不需要用ping命令,有些防火墙会禁止ping命令 |

| 8 | -oA | 保存到所有格式,一般只用.gnmap |